Empresa Distribuida de Gran Escala con Interfaces Virtuales BOVPN y OSPF

Archivos de configuración creados con — Policy Manager v11.12.2

Archivos de configuración creados para — Fireware v11.12.2

Caso de Uso

Una organización tiene redes en múltiples sitios remotos que se conectan con dos sitios corporativos principales a través de interfaces virtuales BOVPN. Es importante que los sitios remotos permanezcan conectados a ambos sitios corporativos en todo momento. Debido a que una falla de enlace podría interrumpir los negocios, la organización desea agregar redundancia para que los sitios remotos tengan más de una ruta hacia cada sitio corporativo. En este ejemplo de configuración, usamos el OSPF para configurar rutas redundantes.

Esta configuración de ejemplo se proporciona como una guía básica. Su entorno de red puede requerir ajustes de configuración adicionales.

Descripción de la Solución

Esta configuración de ejemplo describe dos soluciones. Ambas soluciones incluyen interfaces virtuales BOVPN, dynamic routing con el OSPF y una línea MPLS entre los principales sitios corporativos. Las soluciones difieren de las siguientes maneras:

- En la Solución A, los extremos MPLS están en la misma subred. No se requiere una interfaz BOVPN virtual entre los extremos MPLS.

- En la Solución B, los extremos MPLS están en diferentes subredes. Se incluye una interfaz BOVPN virtual entre los extremos MPLS en la configuración. La configuración del OSPF incluye información adicional para que los dos sitios puedan comunicarse las rutas entre sí.

Para implementar y operar esta configuración en su red, debe comprender el dynamic routing.

Cómo Funciona

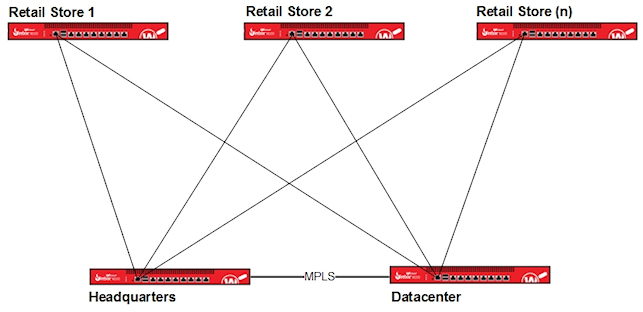

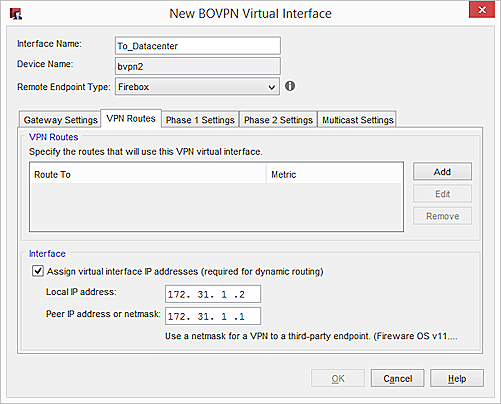

Para ambas soluciones en este ejemplo de configuración, la organización tiene varias tiendas minoristas con conexiones VPN a redes en la Sede y un Centro de Datos. La Sede y el Centro de Datos están conectados por un enlace MPLS. El protocolo de dynamic routing OSPF está configurado en un Firebox en cada sitio.

Cada tienda tiene rutas a la Sede y al Centro de Datos. El tráfico siempre se enruta a lo largo de la mejor ruta (de menor costo). Por ejemplo, el tráfico de la Tienda 1 a la Sede se enruta normalmente a través del túnel VPN entre la Tienda 1 y la Sede. El tráfico de la Tienda 1 al Centro de Datos normalmente se enruta a través del túnel VPN entre la Tienda 1 y el Centro de Datos.

Si el enlace entre la Tienda 1 y la Sede no está disponible, la Tienda 1 aún puede acceder a la red en la Sede después de que ocurra este proceso:

- El OSPF recalcula las métricas de las rutas en su tabla para encontrar la mejor ruta.

- Después de una breve demora, el tráfico de la Tienda 1 destinado a la Sede se enruta automáticamente a lo largo de la mejor ruta, que ahora se realiza a través del túnel VPN desde la Tienda 1 al Centro de Datos, y del Centro de Datos a la Sede.

Si el enlace fallido vuelve a estar disponible, el OSPF vuelve a calcular las métricas y envía el tráfico a lo largo de la mejor ruta.

Archivos de Configuración de Ejemplo

Para su referencia, hemos incluido archivos de configuración de ejemplo con este documento. Para ver los archivos de configuración, puede abrirlos con Policy Manager. Los dos archivos de configuración de las tiendas minoristas Store1.xml y Store2.xml son iguales tanto para la Solución A como la B.

Solución A (MPLS sin VPN):

| Nombre de Archivo de Configuración | Descripción |

|---|---|

| SolutionA-Headquarters.xml | Firebox de la Sede |

| SolutionA-Datacenter.xml | Firebox del Centro de Datos |

| Store1.xml | Firebox de la Tienda 1 |

| Store2.xml | Firebox de la Tienda 2 |

Solución B (MPLS con una VPN):

| Nombre de Archivo de Configuración | Descripción |

|---|---|

| SolutionB-Headquarters.xml | Firebox de la Sede |

| SolutionB-Datacenter.xml | Firebox del Centro de Datos |

| Store1.xml | Firebox de la Tienda 1 |

| Store2.xml | Firebox de la Tienda 2 |

Requisitos

Esta configuración de ejemplo tiene estos requisitos:

- Firebox en cada sitio

- Interfaces virtuales BOVPN configuradas en cada Firebox

- Un OSPF configurado en cada Firebox

- Enlace MPLS entre la Sede y el Centro de Datos sin una BOVPN (para la Solución A)

- Enlace MPLS entre la Sede y el Centro de Datos con una BOVPN (para la Solución B)

Explicación de la Configuración de la Solución A

Las siguientes secciones explican la configuración de la Solución A:

Para una explicación de la Solución B, consulte Explicación de la Configuración de la Solución B.

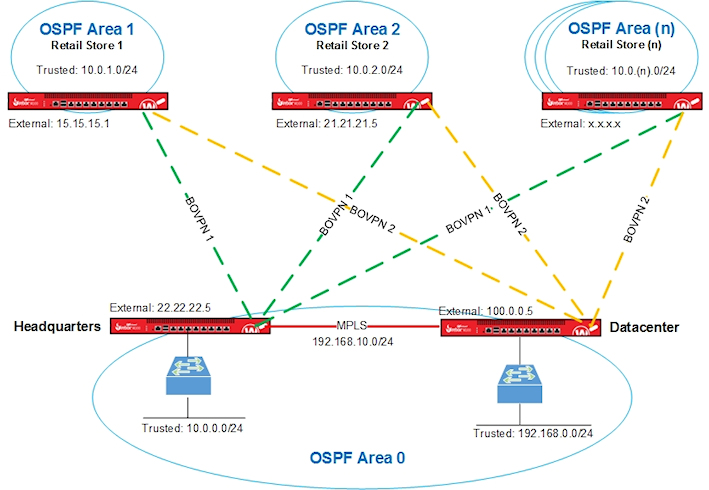

Topología de Red para la Solución A

Este diagrama muestra la topología de red para la Solución A. Esta solución incluye dos sitios remotos y una conexión MPLS sin una VPN. Puede agregar más sitios remotos según sea necesario, lo cual es indicado por el Firebox en la Tienda Minorista (n) en el Área OSPF (n).

Esta lista resume las direcciones IP de interfaz utilizadas en la Solución A.

| Interfaz de Firebox | Sede | Centro de Datos | Tienda 1 | Tienda 2 |

|---|---|---|---|---|

| Externo | 22.22.22.5 |

100.0.0.5 | 15.15.15.1 |

21.21.21.5 |

| Confiable |

10.0.0.1 |

192.168.0.1 | 10.0.1.1 | 10.0.2.1 |

| MPLS Opcional | 192.168.10.1 | 192.168.10.2 | n/d | n/d |

Configuración de VPN para la Solución A

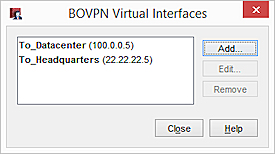

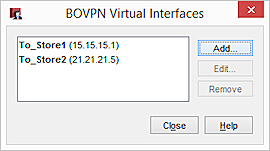

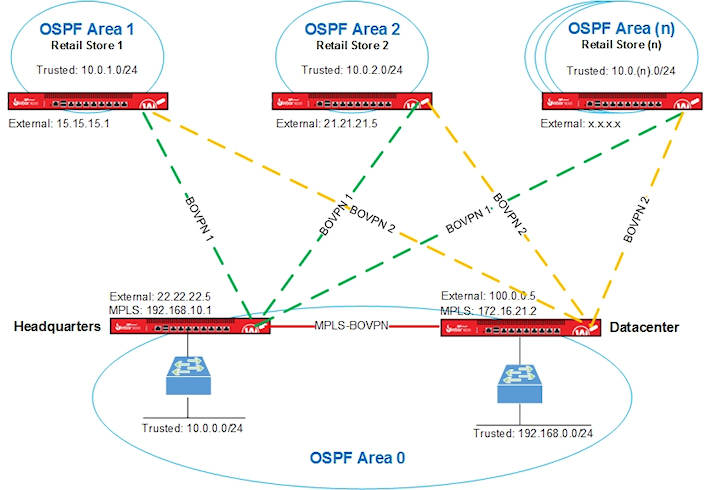

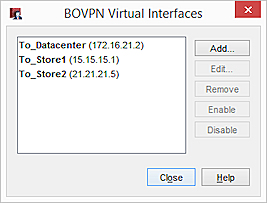

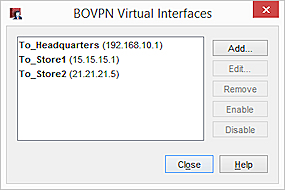

El Firebox en cada tienda minorista tiene dos interfaces virtuales BOVPN. Los nombres de interfaz indican la ubicación del Firebox par.

Los Fireboxes en la Sede y el Centro de Datos también tienen dos interfaces virtuales BOVPN:

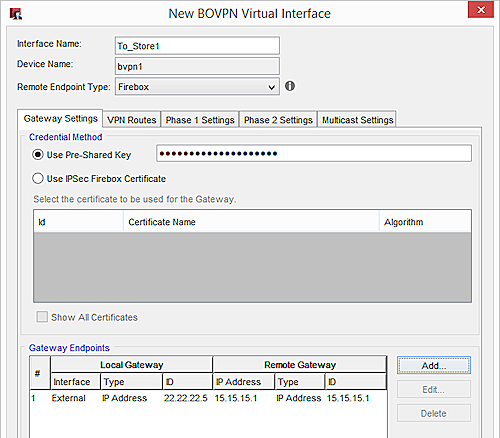

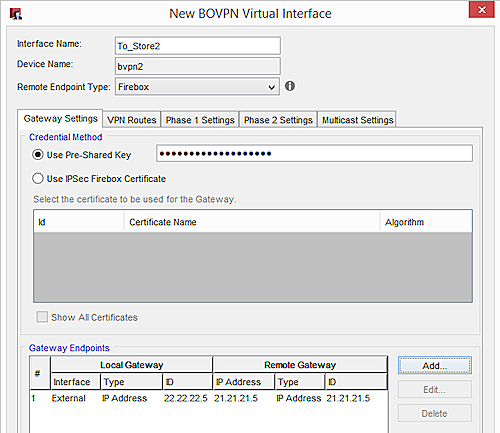

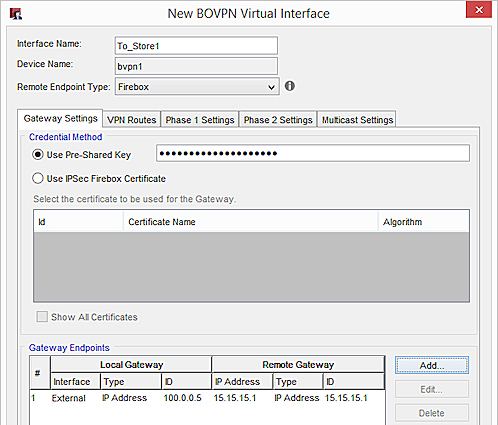

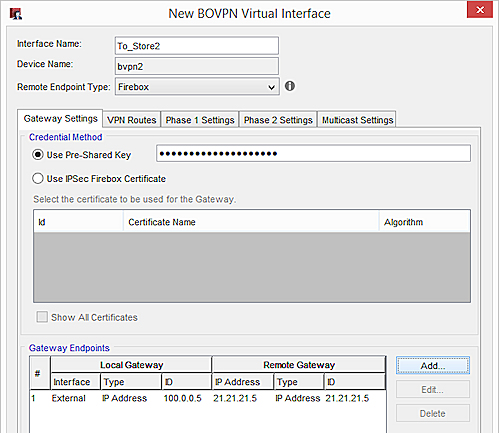

Configuración de la Puerta de Enlace de la Interfaz Virtual BOVPN

En la pestaña Configuración de la Puerta de Enlace para cada interfaz virtual, configure estos ajustes:

- ID de la Puerta de Enlace Local — Dirección IP de la interfaz externa local

- Interfaz — Configurada en Externa

- Dirección IP de la Puerta de Enlace Remota — Dirección IP de la interfaz externa en el Firebox par

- ID de la Puerta de Enlace Remota — Dirección IP de la interfaz externa en el Firebox par

Tienda 1

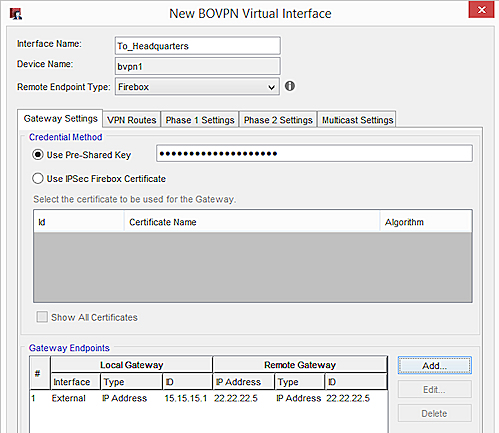

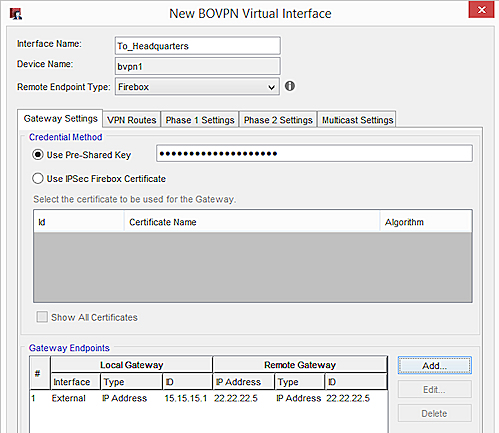

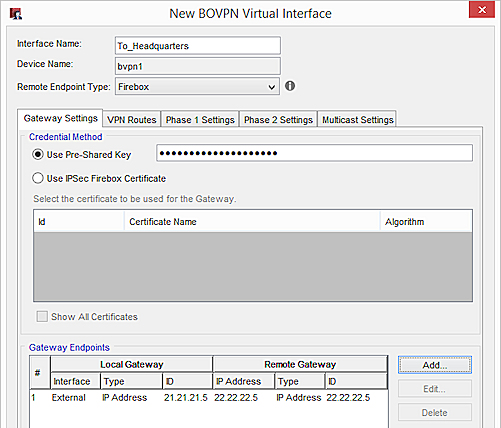

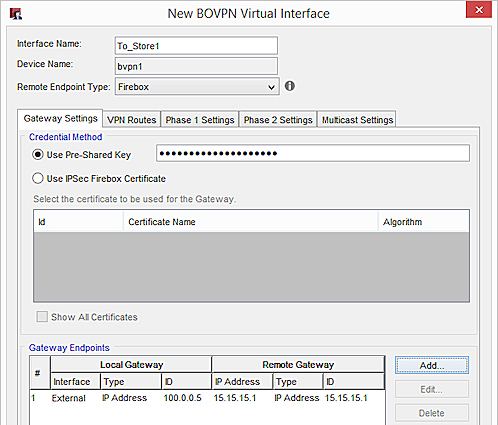

Configuración de la puerta de enlace en el Firebox de la Tienda 1 para una conexión a la Sede:

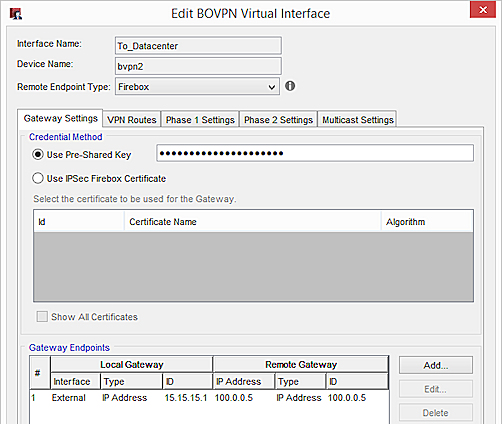

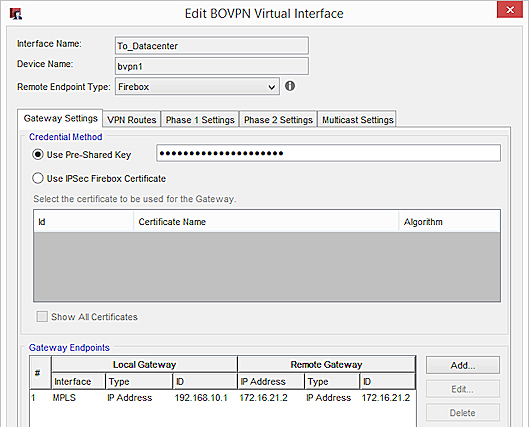

Configuración de la puerta de enlace en el Firebox de la Tienda 1 para una conexión al Centro de Datos:

Tienda 2

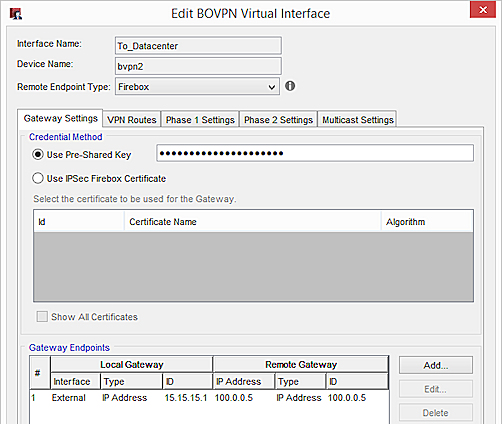

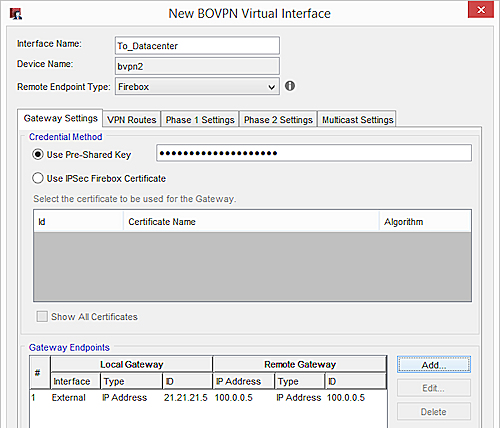

Configuración de la puerta de enlace en el Firebox de la Tienda 2 para una conexión a la Sede:

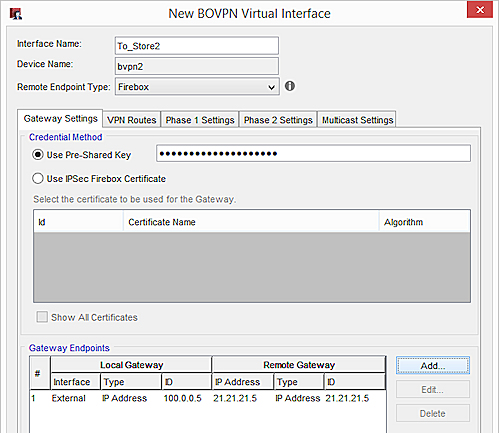

Configuración de la puerta de enlace en el Firebox de la Tienda 2 para una conexión al Centro de Datos:

Sede

Configuración de la puerta de enlace en el Firebox de la Sede para una conexión a la Tienda 1:

Configuración de la puerta de enlace en el Firebox de la Sede para una conexión a la Tienda 2:

Centro de Datos

Configuración de la puerta de enlace en el Firebox del Centro de Datos para una conexión a la Tienda 1:

Configuración de la puerta de enlace en el Firebox del Centro de Datos para una conexión a la Tienda 2:

Configuración de la Interfaz Virtual BOVPN Fase 1 y 2

Los archivos de configuración incluyen estos ajustes de seguridad recomendados:

Fase 1:

Autenticación — SHA-2 (256)

Cifrado — AES (256)

Grupo Clave — Grupo Diffie-Helman 15

Fase 2:

Tipo — ESP

Autenticación — SHA-2 (256)

Cifrado — AES (256)

SHA-2 no se admite en dispositivos XTM

Si su dispositivo XTM no es compatible con SHA-2, recomendamos esta configuración:

Fase 1:

Autenticación — SHA-1

Cifrado — AES (256)

Grupo Clave — Grupo Diffie-Helman 2

Fase 2:

Mantenga la propuesta predeterminada, que es ESP-AES-SHA1.

Si su enlace MPLS es una línea arrendada, y desea evitar la sobrecarga del cifrado, recomendamos esta configuración de la Fase 2:

Tipo — ESP

Autenticación — SHA-1

Cifrado — Ninguno

Direcciones IP de Interfaz Virtual BOVPN

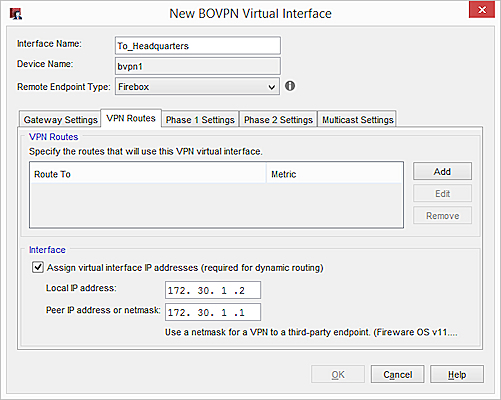

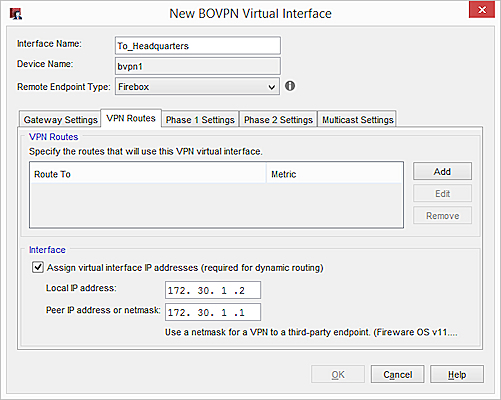

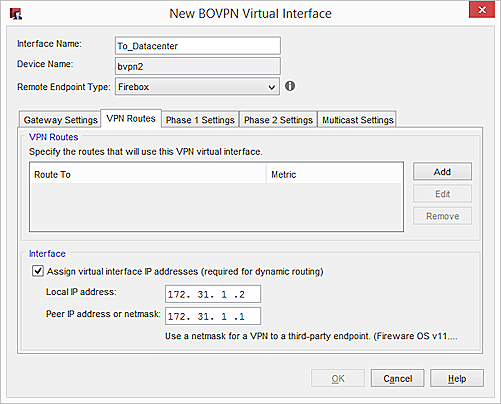

Para configurar el dynamic routing a través de una interfaz BOVPN virtual, debe asignar direcciones IP de interfaz virtual en la pestaña Rutas VPN.

Puede especificar cualquier dirección IP que no entre en conflicto con las direcciones IP que ya están en su red. Recomendamos que especifique una dirección IP única para cada dirección IP de interfaz virtual en su red.

También recomendamos que planifique con anticipación qué direcciones IP usar. Para la comodidad administrativa, usamos el tercer octeto de cada dirección IP virtual para indicar el número de área OSPF. Por ejemplo, el tercer octeto en las direcciones IP 172.30.1.1 y 172.30.1.2 indica un túnel VPN que termina en el Área 1. El tercer octeto en las direcciones IP 172.30.2.1 y 172.30.2.2 indica un túnel VPN que termina en el Área 2. Para obtener más información sobre las áreas OSPF, consulte la sección Configuración OSPF.

En nuestro ejemplo, usamos estas direcciones IP virtuales:

| Ubicación del Firebox | Direcciones IP Virtuales |

|---|---|

| Sede |

172.30.1.1 |

| Centro de Datos |

172.31.1.1 |

| Tienda 1 | 172.30.1.2 172.31.1.2 |

| Tienda 2 | 172.30.2.2 172.31.2.2 |

En la pestaña Rutas VPN, se configuran estos ajustes:

- Dirección IP Local — La dirección IP virtual del Firebox local

- La dirección IP o máscara de red par — La dirección IP virtual del Firebox par

Por ejemplo, en el Firebox en la Tienda 1, escriba estas direcciones IP para una conexión VPN a la Sede:

En el Firebox en la Tienda 1, para una conexión al centro de datos:

Para ver ejemplos de direcciones IP de interfaz virtual para todos los otros sitios, consulte los archivos de configuración adjuntos.

Configuración de OSPF para la Solución A

El OSPF está habilitado en el Firebox en cada sitio. La configuración del OSPF incluye:

- Rutas

- Definiciones de área

- Filtros de ruta

Las redes grandes comúnmente se dividen en áreas, que son subconjuntos de la red OSPF. Cada área tiene su propio número.

Para reducir los tiempos de convergencia y aprovechar los filtros de ruta, recomendamos que defina áreas OSPF. En nuestro ejemplo, el Área 0 incluye tanto la Sede como el Centro de Datos. Cada tienda tiene su propia área, lo que significa que la Tienda 1 está en el Área 1 y la Tienda 2 está en el Área 2.

| Ubicación del Firebox | Área OSPF |

|---|---|

| Sede | 0 |

| Centro de Datos | 0 |

| Tienda 1 | 1 |

| Tienda 2 | 2 |

Para prevenir entradas innecesarias a la tabla de enrutamiento, recomendamos que especifique los filtros de ruta en la configuración del OSPF. Su Firebox solo anuncia las rutas permitidas por el filtro de ruta. En nuestro ejemplo, los filtros de ruta en las configuraciones de la Sede Central y del Centro de Datos niegan la publicidad para las rutas intra-área entre las tiendas minoristas.

Para la ID del enrutador, especifique la dirección IP virtual del Firebox local.

Para la Solución A, las configuraciones OSPF para cada Firebox son las siguientes.

Tienda 1

enrutador ospf

id de enrutador ospf 172.30.1.2

!BOVPN para la Sede

red 172.30.1.1/32 área 1

!BOVPN para el Centro de Datos

red 172.31.1.1/32 área 1

!Red local

red 10.0.1.0/24 área 1

Tienda 2

enrutador ospf

id de enrutador ospf 172.30.2.2

!BOVPN para la Sede

red 172.30.2.1/32 área 2

!BOVPN para el Centro de Datos

red 172.31.2.1/32 área 2

!Red local

red 10.0.2.0/24 área 2

Sede

!Distribuir rutas intra-área de la Sede y el Centro de Datos a Remoto

lista de prefijos ip Central a Remoto permitir 10.0.0.0/24

lista de prefijos ip Central a Remoto permitir 192.168.10.0/24

lista de prefijos ip Central a Remoto permiso 192.168.0.0/24

lista de prefijos ip Central a Remoto negar cualquiera

enrutador ospf

id de enrutador ospf 172.30.1.1

!Área de red interna 0

red 10.0.0.0/24 área 0

red 192.168.10.0/24 área 0

!Área individual de sitios remotos

red 172.30.1.2/32 área 1

red 172.30.2.2/32 área 2

!Filtrar las rutas de la Sede a remoto

prefijo de lista de filtros del área 1 Central a Remoto

prefijo de lista de filtros del área 2 Central a Remoto

Centro de Datos

!Filtrar listas propagadas

lista de prefijos ip Central a Remoto permitir 10.0.0.0/24

lista de prefijos ip Central a Remoto permiso 192.168.0.0/24

lista de prefijos ip Central a Remoto permitir 192.168.10.0/24

lista de prefijos ip Central a Remoto negar cualquiera

enrutador ospf

id de enrutador ospf 172.31.1.1

!Agregar la red local al área 0

red 192.168.0.0/24 área 0

red 192.168.10.0/24 área 0

!Sitios VIF

red 172.30.1.2/32 área 1

red 172.30.2.2/32 área 2

!Filtrar las rutas del Centro de Datos a remoto

prefijo de lista de filtros del área 1 Central a Remoto

prefijo de lista de filtros del área 2 Central a Remoto

Explicación de la Configuración de la Solución B

Las siguientes secciones explican la configuración para la Solución B:

Topología de Red para la Solución B

Este diagrama muestra la topología de red para la Solución B que incluye una VPN para la conexión MPLS.

En este diagrama se muestra información de la configuración para dos sitios remotos. Puede agregar más sitios remotos según sea necesario, lo cual es indicado por “Área OSPF (n)”.

Esta lista resume las direcciones IP de interfaz utilizadas en la Solución B.

| Interfaz de Firebox | Sede | Centro de Datos | Tienda 1 | Tienda 2 |

|---|---|---|---|---|

| Externo | 22.22.22.5 |

100.0.0.5 | 15.15.15.1 |

21.21.21.5 |

| Confiable |

10.0.0.1 |

192.168.0.1 | 10.0.1.1 | 10.0.2.1 |

| MPLS Opcional | 192.168.10.1 | 172.16.21.2 | n/d | n/d |

Configuración de VPN para la Solución B

El Firebox en cada tienda minorista tiene dos interfaces virtuales BOVPN. Los nombres de interfaz indican la ubicación del Firebox par.

El Firebox en la Sede tiene estas interfaces virtuales BOVPN. La Solución B requiere una BOVPN entre la Sede y el Centro de Datos:

El Firebox en el Centro de Datos tiene estas interfaces virtuales BOVPN:

Configuración de la Puerta de Enlace de la Interfaz Virtual BOVPN

En la pestaña Configuración de la Puerta de Enlace para cada interfaz virtual, configure estos ajustes:

- ID de la Puerta de Enlace Local — Dirección IP de la interfaz externa local

- Interfaz — Configurada en Externa

- Dirección IP de la Puerta de Enlace Remota — Dirección IP de la interfaz externa en el Firebox par

- ID de la Puerta de Enlace Remota — Dirección IP de la interfaz externa en el Firebox par

Tienda 1

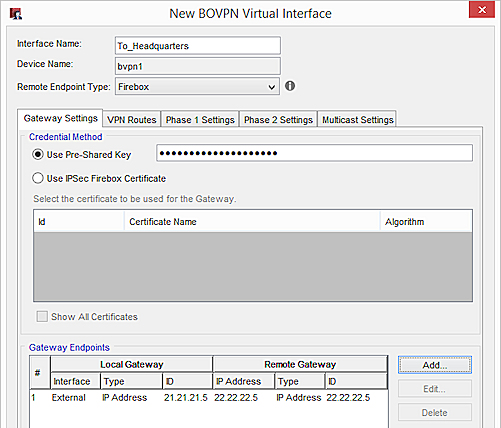

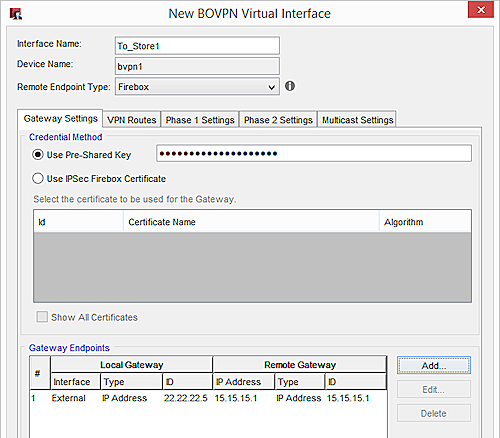

Configuración de la puerta de enlace en el Firebox de la Tienda 1 para una conexión a la Sede:

Configuración de la puerta de enlace en el Firebox de la Tienda 1 para una conexión al Centro de Datos:

Tienda 2

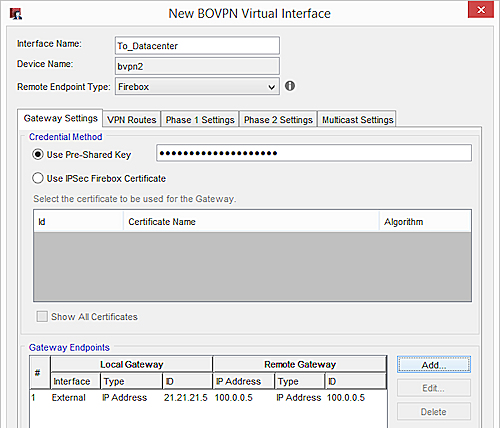

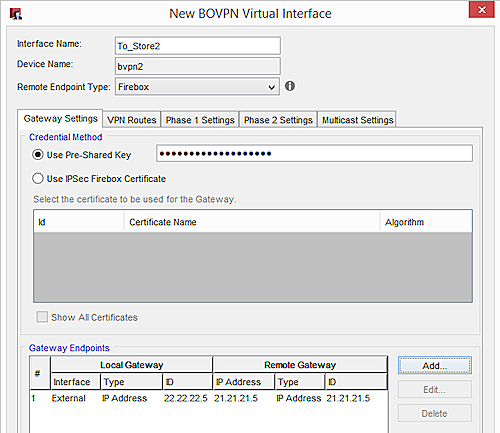

Configuración de la puerta de enlace en el Firebox de la Tienda 2 para una conexión a la Sede:

Configuración de la puerta de enlace en el Firebox de la Tienda 2 para una conexión al Centro de Datos:

Sede

Configuración de la puerta de enlace en el Firebox de la Sede para una conexión a la Tienda 1:

Configuración de la puerta de enlace en el Firebox de la Sede para una conexión a la Tienda 2:

Configuración de la Puerta de Enlace en el Firebox de la Sede para una conexión MPLS en el Centro de Datos:

Centro de Datos

Configuración de la puerta de enlace en el Firebox del Centro de Datos para una conexión a la Tienda 1:

Configuración de la puerta de enlace en el Firebox del Centro de Datos para una conexión a la Tienda 2:

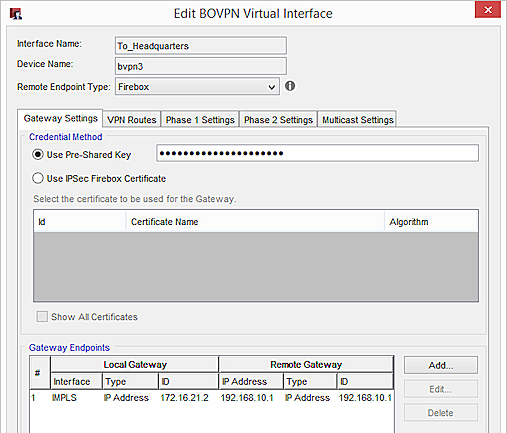

Configuración de la Puerta de Enlace en el Firebox del Centro de Datos para una conexión MPLS en la Sede:

Configuración de la Interfaz Virtual BOVPN Fase 1 y 2

Los archivos de configuración incluyen estos ajustes de seguridad recomendados:

Fase 1:

Autenticación — SHA-2 (256)

Cifrado — AES (256)

Grupo Clave — Grupo Diffie-Helman 15

Fase 2:

Tipo — ESP

Autenticación — SHA-2 (256)

Cifrado — AES (256)

SHA-2 no se admite en dispositivos XTM

Si su dispositivo XTM no es compatible con SHA-2, recomendamos esta configuración:

Fase 1:

Autenticación — SHA-1

Cifrado — AES (256)

Grupo Clave — Grupo Diffie-Helman 2

Fase 2:

Mantenga la propuesta predeterminada, que es ESP-AES-SHA1.

Si su enlace MPLS es una línea arrendada y desea evitar la sobrecarga requerida para el cifrado, recomendamos esta configuración de la Fase 2:

Tipo — ESP

Autenticación — SHA-1

Cifrado — Ninguno

Direcciones IP de Interfaz Virtual BOVPN

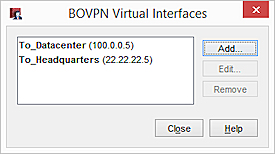

Para configurar el dynamic routing a través de una interfaz BOVPN virtual, debe asignar direcciones IP de interfaz virtual en la pestaña Rutas VPN.

Puede especificar cualquier dirección IP que no entre en conflicto con las direcciones IP que ya están en su red. Recomendamos que especifique una dirección IP única para cada dirección IP de interfaz virtual en su red.

También recomendamos que planifique con anticipación qué direcciones IP usar. Para la comodidad administrativa, usamos el tercer octeto de cada dirección IP virtual para indicar el número de área OSPF. Por ejemplo, el tercer octeto en las direcciones IP 172.30.1.1 y 172.30.1.2 indica un túnel VPN que termina en el Área 1. El tercer octeto en las direcciones IP 172.30.2.1 y 172.30.2.2 indica un túnel VPN que termina en el Área 2. Para obtener más información sobre las áreas OSPF, consulte la sección Configuración OSPF.

En nuestro ejemplo, usamos estas direcciones IP virtuales:

| Ubicación del Firebox | Direcciones IP Virtuales |

|---|---|

| Sede |

172.30.1.1 |

| Centro de Datos |

172.31.1.1 |

| Tienda 1 | 172.30.1.2 172.31.1.2 |

| Tienda 2 | 172.30.2.2 172.31.2.2 |

En la pestaña Rutas VPN, se configuran estos ajustes:

- Dirección IP Local — La dirección IP virtual del Firebox local

- La dirección IP o máscara de red par — La dirección IP virtual del Firebox par

Por ejemplo, en el Firebox en la Tienda 1, escriba estas direcciones IP para una conexión VPN a la Sede:

En el Firebox en la Tienda 1, para una conexión al centro de datos:

Para ver ejemplos de direcciones IP de interfaz virtual para todos los otros sitios, consulte los archivos de configuración adjuntos.

Configuración del OSPF para la Solución B

El OSPF está habilitado en el Firebox en cada sitio. La configuración del OSPF incluye:

- Rutas

- Definiciones de área

- Filtros de ruta

Las redes grandes comúnmente se dividen en áreas, que son subconjuntos de la red OSPF. Cada área tiene su propio número.

Para reducir los tiempos de convergencia y aprovechar los filtros de ruta, recomendamos que defina áreas OSPF. En nuestro ejemplo, el Área 0 incluye tanto la Sede como el Centro de Datos. Cada tienda tiene su propia área, lo que significa que la Tienda 1 está en el Área 1 y la Tienda 2 está en el Área 2.

| Ubicación del Firebox | Área OSPF |

|---|---|

| Sede | 0 |

| Centro de Datos | 0 |

| Tienda 1 | 1 |

| Tienda 2 | 2 |

Para prevenir entradas innecesarias a la tabla de enrutamiento, recomendamos que especifique los filtros de ruta en la configuración del OSPF. Su Firebox solo anuncia las rutas permitidas por el filtro de ruta. En nuestro ejemplo, los filtros de ruta en las configuraciones de la Sede Central y del Centro de Datos niegan la publicidad para las rutas intra-área entre las tiendas minoristas.

Para la ID del enrutador, especifique la dirección IP virtual del Firebox local.

Para la Solución B, la configuración del OSPF para los Firebox de la Sede y el Centro de Datos tiene un comando de red adicional. La configuración del OSPF para las tiendas minoristas es la misma que en la Solución A.

Tienda 1

enrutador ospf

id de enrutador ospf 172.30.1.2

!BOVPN para la Sede

red 172.30.1.1/32 área 1

!BOVPN para el Centro de Datos

red 172.31.1.1/32 área 1

!Red local

red 10.0.1.0/24 área 1

Tienda 2

enrutador ospf

id de enrutador ospf 172.30.2.2

!BOVPN para la Sede

red 172.30.2.1/32 área 2

!BOVPN para el Centro de Datos

red 172.31.2.1/32 área 2

!Red local

red 10.0.2.0/24 área 2

Sede

!Distribuir rutas intra-área de la Sede y el Centro de Datos a Remoto

lista de prefijos ip Central a Remoto permitir 10.0.0.0/24

lista de prefijos ip Central a Remoto permiso 192.168.0.0/24

lista de prefijos ip Central a Remoto negar cualquiera

enrutador ospf

id de enrutador ospf 172.30.1.1

!Área de red interna 0

red 10.0.0.0/24 área 0

red 192.168.10.0/24 área 0

#Para intercambiar información del OSPF con la Sede, debemos crear una VIF BOVPN entre el Centro de Datos y la Sede a través de la interfaz conectada a la línea MPLS

#La dirección IP de esta VIF BOVPN se establece como (172.16.48.1 local — par 172.16.48.2/32)

#Se agrega también al área 0

red 172.16.48.2/32 área 0

!Área individual de sitios remotos

red 172.30.1.2/32 área 1

red 172.30.2.2/32 área 2

!Filtrar las rutas de la Sede a remoto

prefijo de lista de filtros del área 1 Central a Remoto

prefijo de lista de filtros del área 2 Central a Remoto

Centro de Datos

!Filtrar listas propagadas

lista de prefijos ip Central a Remoto permitir 10.0.0.0/24

lista de prefijos ip Central a Remoto permiso 192.168.0.0/24

lista de prefijos ip Central a Remoto negar cualquiera

enrutador ospf

id de enrutador ospf 172.31.1.1

!Agregar la red local al área 0

red 192.168.0.0/24 área 0

red 192.168.10.0/24 área 0

#Para intercambiar información del OSPF con la Sede, debemos crear una VIF BOVPN entre el Centro de Datos y la Sede a través de la interfaz conectada a la línea MPLS

#La dirección IP de esta VIF BOVPN se establece como (172.16.48.2 local — par 172.16.48.1/32)

#Se agrega también al área 0

red 172.16.48.1/32 área 0

!Sitios VIF

red 172.30.1.2/32 área 1

red 172.30.2.2/32 área 2

!Filtrar las rutas del Centro de Datos a remoto

prefijo de lista de filtros del área 1 Central a Remoto

prefijo de lista de filtros del área 2 Central a Remoto

Conclusión

Este ejemplo de configuración muestra cómo configurar enlaces redundantes y un OSPF en una gran red distribuida. Este tipo de configuración proporciona conexiones VPN redundantes entre los sitios remotos y los principales sitios de la red corporativa. Este ejemplo incluye dos sitios remotos pero puede agregar tantos sitios remotos como sean necesario.

Este ejemplo describe dos soluciones diferentes. La solución A muestra una conexión MPLS sin una VPN. La solución B muestra una conexión MPLS con una VPN.

Para obtener más información sobre cómo configurar las interfaces virtuales BOVPN y el dynamic routing, consulte la Ayuda de Fireware.